Qu’est-ce que le vol de données ?

Le vol de données désigne l’appropriation illégale d’informations numériques appartenant à une personne, une entreprise ou une organisation.

Ces informations peuvent être copiées, transférées ou exploitées sans autorisation.

Le but n’est pas toujours de détruire les données : dans la majorité des cas, elles sont exfiltrées afin d’être revendues, utilisées pour de la fraude ou exploitées à des fins d’espionnage.

Les formes les plus courantes de vol incluent :

L’intrusion dans un réseau informatique ;

Le piratage de comptes en ligne ;

Le vol d’un appareil contenant des informations sensibles (ordinateur, smartphone, clé USB) ;

L’ingénierie sociale, c’est-à-dire la manipulation d’un individu pour obtenir des accès.

Quelles sont les données les plus recherchées ?

Les cybercriminels ciblent avant tout les informations qui ont une valeur monétaire, stratégique ou personnelle.

Parmi les plus convoitées :

Données personnelles : noms, adresses, numéros de téléphone, identifiants, mots de passe ;

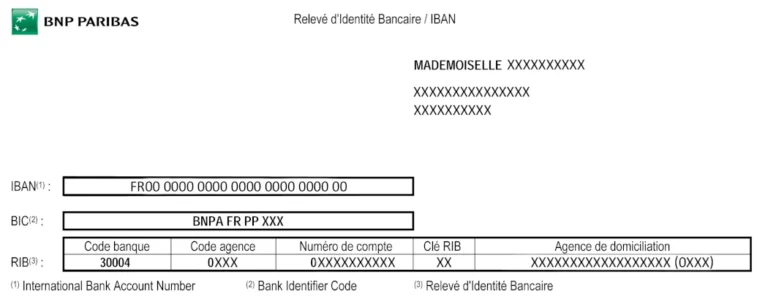

Données bancaires : numéros de carte, IBAN, historiques de transactions ;

Données médicales : dossiers patients, ordonnances, historiques de soins ;

Données d’entreprise : secrets commerciaux, bases clients, contrats ;

Données d’accès : identifiants d’administration, comptes VPN, accès cloud.

Dans quel but les données sont-elles volées ?

Les motivations varient selon le profil du pirate, mais quatre grands types de motivations se distinguent :

💰 Motif financier : revente sur le dark web, usurpation d’identité, fraude bancaire ou chantage numérique (ransomware).

→ Dans le cas des particuliers, ces données peuvent être utilisées pour les faire passer pour des criminels, ouvrir de faux comptes, commettre des escroqueries ou ternir leur réputation en ligne.🕵️ Espionnage industriel : obtenir des informations concurrentielles, détourner des contrats ou affaiblir une entreprise rivale.

⚖️ Activisme (hacktivisme) : dénoncer, nuire à une organisation ou diffuser des informations jugées “d’intérêt public”.

⚔️ Guerre numérique : attaques étatiques visant à affaiblir un pays, collecter du renseignement stratégique ou déstabiliser des infrastructures critiques (énergie, santé, communication).

Comment les pirates s’y prennent-ils ?

Les cybercriminels utilisent de nombreuses techniques, souvent combinées entre elles :

Phishing (hameçonnage) : envoi d’emails, SMS ou messages frauduleux imitant un service légitime ;

Malwares : logiciels espions, chevaux de Troie, ransomwares qui infectent les systèmes ;

Exploitation de failles de sécurité : attaques contre des logiciels ou des serveurs non mis à jour ;

Ingénierie sociale : manipulation de victimes pour obtenir des informations ou accès confidentiels ;

Attaques sur le cloud et les bases de données : souvent dues à une mauvaise configuration ou à un mot de passe faible.

Comment se protéger contre le vol de données ?

Une bonne sécurité repose sur une hygiène numérique rigoureuse et des mesures techniques adaptées :

🔐 Utiliser des mots de passe uniques et complexes (au moins 12 caractères, mélangeant lettres, chiffres et symboles), gérés via un gestionnaire sécurisé ;

🧩 Activer la double authentification (2FA) sur tous les comptes importants ;

📦 Mettre à jour régulièrement les logiciels, applications et systèmes d’exploitation ;

🧑🏫 Sensibiliser les employés et les utilisateurs aux risques de phishing, de manipulation et à l’usage des supports amovibles ;

☁️ Sécuriser les sauvegardes et chiffrer les données sensibles pour éviter leur exploitation en cas de vol ;

🚨 Surveiller les connexions et comportements suspects sur les réseaux internes ;

🧰 Installer un antivirus reconnu et à jour, pour détecter et bloquer les menaces avant qu’elles ne compromettent le système.

Conclusion : la vigilance comme première défense

Le vol de données n’épargne personne : particuliers, PME, administrations et multinationales sont tous concernés.

Les conséquences peuvent être graves — financières, juridiques, voire réputationnelles.

Adopter des bons réflexes de cybersécurité et rester vigilant face aux tentatives de manipulation est la meilleure façon de se protéger dans un monde où l’information est devenue la ressource la plus convoitée.